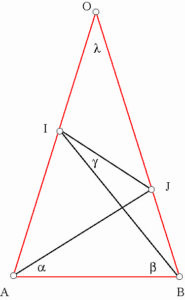

On donne la configuration suivante où le triangle OAB est isocèle et les angles lambda = 20°, alpha = 60° et bêta = 50° sont donnés.

Il s’agit de trouver la valeur de gamma.

Faire un dessin correct

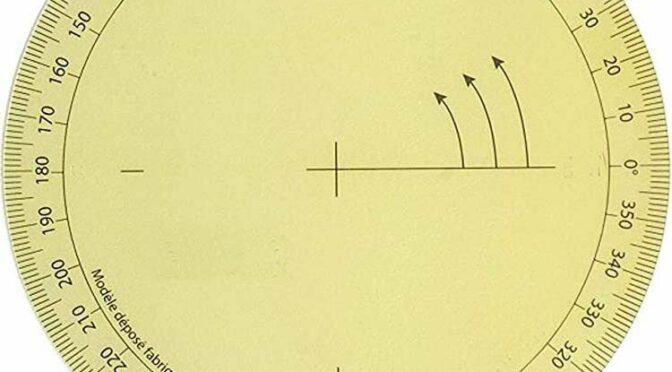

Le dessin fourni est grossièrement faux. En vous appliquant avec une règle et un rapporteur, vous trouverez 80°, à moins que cela un nombre très proche bien sûr. Comment savoir ? Pour cela une seule solution : il faut le prouver !

Pour essayer de le faire, vous utiliserez sans doute les relations angulaires classiques (somme des angles d’un triangle, angles opposés, etc.) pour déterminer le plus d’angles possibles. Quoique vous fassiez, vous n’atteindrez pas l’angle cherché de cette façon. Il reste pourtant que cet angle est bien entièrement déterminé.

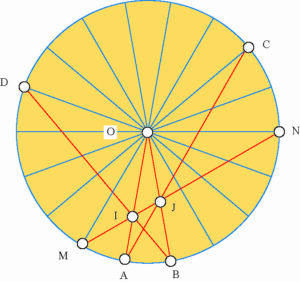

L’introduction d’un cercle

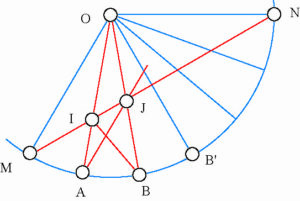

La notion d’angle est intimement liée aux cercles, il est donc naturel d’en introduire un. C’est donc assez logiquement que nous introduisons le cercle de centre O passant par A et B ce qui nous mène à la figure suivante :

Si on construit le polygone régulier de centre O et d’angle au centre AOB, on s’aperçoit que la droite IJ semble couper le cercle en deux points du polygone M et N. De même AJ et BI en C et D.

Admettons que nous ayons réussi à le prouver, en utilisant les relations dans le triangle OIN, nous trouvons :

OIN = 180 – ONM – ION

Or, en utilisant les angles au centre ainsi que les angles inscrits :

ONM = 30 et ION = 100 donc OIN = 50. On en déduit le résultat.

Le nœud de la preuve

Il reste donc à prouver que la droite IJ coupe effectivement le cercle en M et N. Nous pouvons oublier les points C et D puisqu’ils n’interviennent pas pour démontre le résultat final. Il s’agit donc de montrer que les points du polygone M et N et les points I et J sont alignés.

Pour cela, on constate d’abord que le triangle OAJ est isocèle (angles en O et A égaux à 30° donc OJ = JA. D’autre part, JA = JB’ par symétrie donc OJ= JB’ d’où l’on déduit que J appartient à la médiatrice de OB’ c’est-à-dire à MN.

Enfin IMA = IBA = 50° (symétrie) et de même NMA = 50° (angle inscrit. Il en résulte que I appartient à MN. Nous avond démontré que les quatre points M, N, I et J sont alignés. Le résultat s’ensuit.