Dès la Grande Guerre, les communications reposaient sur la radio et étaient donc quasi instantanées mais la cryptographie utilisée les ralentissait car elle reposait sur un travail manuel long et pénible. Elle correspondait à une guerre immobile, pas à une guerre de mouvement. Tous les chiffres de cette guerre était fondés sur un mélange de substitutions alphabétiques et de transpositions. De ce temps, le décryptement français était excellent si bien que les messages allemands furent décryptés quasiment tout au long de la guerre.

Le chiffre ADFGX

En 1918, le haut commandement allemand ayant compris que ses chiffres n’étaient guère secrets, décida d’en changer avant le jour de la grande offensive du printemps 1918, rendue possible par sa victoire sur la Russie, et nécessaire par l’arrivée des Américains. Pour une fois, la question fut prise au sérieux et une conférence sur le thème fut organisée à Berlin. Le prix fut remporté par un colonel au nom prédestiné, Fritz Nebel, même si le brouillard qu’il généra ne fut guère épais pour les décrypteurs français, dont l’excellent Georges Painvin. Pour éviter les confusions à la réception, le système de Nebel n’utilisait que cinq lettres, toutes très éloignées en code morse : A, D, F, G et X.

- — A — · · D · · — · F — — · G — · · — X

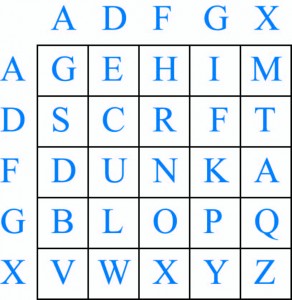

Les messages ne comportant que ces cinq lettres explique le nom donné à ce chiffre par l’armée française. Ces cinq symboles firent penser à l’utilisation d’un carré de Polybe de côte 5, un carré où on dispose les 25 lettres de l’alphabet (en confondant le I et le J) et où les substitue ensuite par leurs coordonnées. Ce carré constitue la clef d’une substitution alphabétique, clef qui peut être retenue par une phrase.

Considérons par exemple le message « Attaquez demain à quatre heures ». Pour le chiffrer, nous chiffrons chaque lettre suivant le carré ci-dessus. Ainsi, A est codé FX (ligne et colonne de A dans le carré). Nous obtenons la suite :

FX DX DX FX GX FD AD XX FA AD AX FX AG FF FX GX FD FX DX DF AD AF AD FD DF AD DA

Surchiffrement par transposition

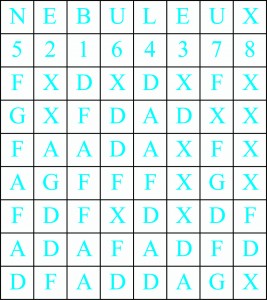

Ce message est alors surchiffré au moyen d’une transposition. Celle-ci est déterminée par un mot clef. Si celui-ci est « nébuleux », nous formons un tableau dont la première ligne est la clef (voir le tableau ci-dessous). La deuxième ligne donne l’ordre des lettres de la clef dans l’ordre alphabétique. Ensuite, nous copions les lettres du message précédent ligne par ligne. Nous complétons la dernière ligne par des nulles choisies arbitrairement parmi les lettres ADFGX.

Nous écrivons alors les colonnes dans l’ordre donné par la seconde ligne du tableau et groupons les lettres par cinq pour obtenir le message chiffré :

DFAFF AAXXA GDDFX DXXXD ADAAF DADFG FAFAD XDDFX FDFXF GDFGX XXXFD X

Attaques allemandes et décryptement de ADFGX

Le système ADFGX fut utilisé à partir du 5 mars 1918. Les messages allemands devinrent alors indécryptables pour les Français. Même s’il était évident que les Allemands allaient attaquer, l’état-major ne savait pas où, et l’offensive du 21 mars fut une surprise. Elle fut suivie par plusieurs offensives qui, progressivement, asséchaient les réserves françaises. Alors qu’au départ, elles étaient échelonnées à l’arrière dans tous les endroits probables d’attaques allemandes, il fallait maintenant choisir où les disposer. Heureusement, le 5 avril, Georges Painvin réussit à décrypter le système. La présence de cinq symboles faisait penser à un carré de Polybe, donc à une substitution suivie d’une transposition mais Georges Painvin avait besoin de la longueur de la seconde clef pour commencer le décryptement. Or, les Allemands étaient devenus méfiants, changeaient leurs clefs tous les jours et limitaient l’usage du nouveau système au niveau stratégique. Les tranchées communiquaient autrement. La chance arriva le 4 avril, quand Painvin reçut deux messages ayant de fortes similarités, qui lui permirent d’accéder à cette longueur (le lecteur intéressé trouvera les détails du décryptement dans mon livre l’univers des codes secrets de l’Antiquité à Internet).

Une “amélioration” catastrophique

Malgré cela, les Allemands réussirent plusieurs attaques par surprise. Paris n’était plus loin et les réserves françaises s’épuisaient. Le 1er juin, les Allemands changèrent à nouveau de code, ajoutant un V aux cinq autres lettres. Georges Painvin comprit immédiatement que le système n’avait pas réellement changé, que le carré de Polybe avait seulement maintenant un côté de six. En tout cela faisait 36 symboles. L’hypothèse naturelle était qu’ils chiffraient ainsi les 26 lettres de l’alphabet plus les dix chiffres. Cette apparente complication fit la perte des Allemands. En effet, ils commençaient leurs messages par leur adresse comme « 15e division d’infanterie » ou « 25e division d’infanterie ». En toutes lettres, cela donnait des messages commençant par « quinze » ou « vingt-cinq », qui différaient énormément. Avec le nouveau système, entre « 15 » et « 25 », seule la première lettre différait.

Deux messages ayant les particularités que nous venons d’étudier furent interceptés le 1er juin. Georges Painvin les décrypta dès le 2. Tous les messages du 1er furent alors décryptés et le lieu de la future offensive allemande se dévoila. Les réserves françaises furent placées exactement où il fallait et ce fut la victoire de Méry, qui changea le cours de la guerre en ce printemps 1918. Les Allemands ne purent plus prendre les Français par surprise, cela essentiellement grâce à un décrypteur de génie, Georges Painvin.

Seconde Guerre mondiale

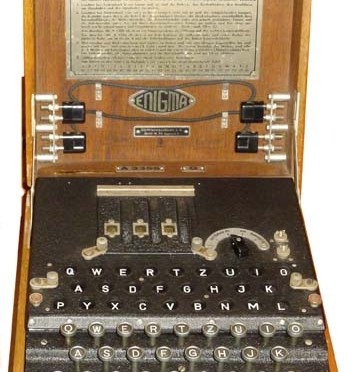

La cryptographie de la Première Guerre mondiale était inadaptée à une guerre de mouvement, qui exige la rapidité des communications. C’est ainsi que, dès la fin de la Grande Guerre, des machines cryptographiques dont la célèbre Enigma virent le jour. La lutte contre cette machine fera l’objet d’autres articles sur ce blog.